En septiembre recién pasado, los expertos en seguridad de DoctorWeb investigaron varias nuevas amenazas para Mac OS X. Uno de ellos resultó ser un complejo mlaware de puerta trasera multi-propósito que entró en la base de datos de virus como Mac.BackDoor.iWorm .

En septiembre recién pasado, los expertos en seguridad de DoctorWeb investigaron varias nuevas amenazas para Mac OS X. Uno de ellos resultó ser un complejo mlaware de puerta trasera multi-propósito que entró en la base de datos de virus como Mac.BackDoor.iWorm .

Los delincuentes pueden emitir comandos podrían llevar a cabo en una amplia gama de instrucciones sobre las máquinas infectadas. Un análisis estadístico indica que hay más de 17.000 direcciones IP únicas asociadas con Macs infectados.

La mayoría son de EE.UU., Canadá y Reino Unido, pero los hay también de España, Brasil, México y Rusia, entre otros. El supuesto objetivo de los ‘hackers’ es enviar correo basura, extraer bitcoines o hacer caer ciertos sitios web sobrecargándolos de tráfico.

Los delincuentes desarrollaron este malware utilizando C ++ y Lua. También debe tenerse en cuenta que la puerta trasera hace un amplio uso de cifrado en sus rutinas. Durante la instalación se extrae en / Library / Application Support / javaw, después de lo cual el gotero genera un archivo de p-lista, de modo que la puerta trasera se abre automáticamente.

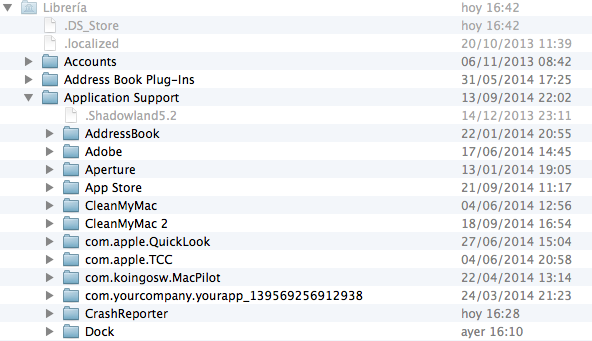

Cuando Mac.BackDoor.iWorm se pone en marcha inicialmente, guarda sus datos de configuración en un archivo separado y trata de leer el contenido del directorio / Library para determinar cuál de las aplicaciones instaladas no esté interactuando con el malware. Si no se pueden encontrar directorios ‘no deseados’, el bot utiliza consultas del sistema para determinar el directorio principal de la cuenta de Mac OS X en el que se ejecuta, comprueba la disponibilidad de su archivo de configuración en el directorio, y escribe los datos necesarios para que continúe funcionando en el archivo.

Entonces Mac.BackDoor.iWorm abre un puerto en un equipo infectado y espera una conexión entrante. Se envía una solicitud a un sitio remoto para adquirir una lista de servidores de control y, a continuación, se conecta a los servidores remotos y espera instrucciones.

Vale la pena mencionar que a fin de adquirir una lista de direcciones del servidor de control, el bot utiliza el servicio de búsqueda en reddit.com, y-como una búsqueda de consulta especifica los valores hexadecimales de los 8 primeros bytes del hash MD5 de la fecha actual.

Para aquellos que quieran saber si su dispositivo está infectado, simplemente tenemos que entrar en la ruta: /Library/Application Support y comprobar que NO tenemos una carpeta llamada JavW.

Fuentes y más info: Dr.Web / IOSExtreme